Réseau du GInfo

Toutes les prises des associations sont connectées à ce réseau (y compris celles du GInfo). Cela permet aux associations d'avoir un accès aux services du GInfo (stockage notamment) ainsi qu'à internet.

| Association | Dénomination bâtiment | Prises connectées |

|---|---|---|

| GInfo | Couloir CRI 104 | 104-1 104-2 104-03A 104-04B 104-03 104-04 |

| MDV | Bocal de verre rue haute devant couloir assos | 1, 2, 3, 4 |

| ISF | EQ1 couloir associations | 5 |

| Farigoule | EQ1 couloir associations | 6 |

| BDE | EQ1 couloir associations | 7 (attention téléphone IP dessus) |

| BDA | EQ1 couloir associations | 8 |

| BDS | EQ1 couloir associations | 10 |

| BDB du Foy's | EQ1 couloir associations | 11 |

| Echange Phocéens | EQ1 couloir associations | C13, C14, C15, C16 |

| Cheer Up ! | EQ1 couloir associations | C17, C18 |

| Club Robot EGab | Plot4/RDC/B.05 | 25, 27A |

| KSI | Plot4/ET1/B105/ | 45B, 46C |

| Foceen | Plot4/ET2/B103 | 63A |

| Fablab | EQ2-1 & EQ2-2 | 01, 02, 03, 04, 05, 05, 07, 08, 09, 10, 11, 12 |

| Bar'bu | Plot4/RDC/026 | 09D |

| PhyTV | Plot3/RDC/021A | 10, 11, 31, 34 |

Documentation avancée

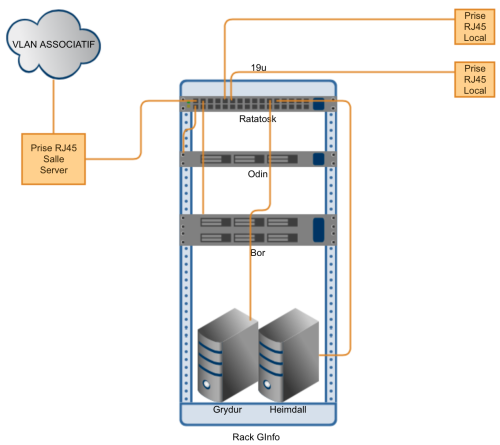

Tout le réseau est articulé autour d'une machine appelée cœur de réseau (le routeur Odin, qui en fait n'est pas un routeur mais juste un serveur DNS/DHCP, nous verrons cela par la suite). En voici la documentation :

Documentation réseau 2016/2017 (obsolète)

Ancienne documentation du réseau GInfo (obsolète)

La documentation ci présente en pdf explique les principes de base du réseau tandis que le wiki donne explicitement tout ce qu'il faut faire (notamment les configs) pour remettre le routeur en place en cas de panne.

Préambule

Préambule sur l'organisation du réseau

Il convient d'avoir une bonne vision du réseau du GInfo avant de commencer. Le réseau du GInfo dispose d'une machine maître, Odin. Celui ci se charge de distribuer les ip aux ordinateurs sur le réseau, mais pas aux serveurs, qui eux disposent d'une ip statique directement définie dans leur configuration. Les ip distribuées par le routeur vont de 10.61.16.50 à 10.61.16.253; par exemple, un ordinateur du local dispose de l'ip 10.61.16.51. L'accès à internet est assuré par le portail captif du CRI (mais les serveurs sont exempts de ce portail et de toute sorte de limitation de débit) pour cela le routeur doit être configuré pour la passerelle d'ip 10.61.16.254. Nous verrons la configuration de tout cela en détail, mais en résumé :

| Plage IP statiquement attribuée sur les machines | |

|---|---|

| Plage d'IP disponible | 10.61.16.1 - 10.61.16.254 |

| Plage d'IP coeur, switch et management | 10.61.16.1 - 10.61.16.9 |

| Plage d'IP serveurs physiques | 10.61.16.10 - 10.61.16.19 |

| Plage d'IP serveurs virtuels (si hors DMZ) | 10.61.16.20 - 10.61.16.49 |

| Plage IP distribuée par le routeur | |

| Plage d'IP PC GInfo | 10.61.16.50 - 10.61.16.69 |

| Plage d'IP PC Fablab | 10.61.16.70 - 10.61.16.78 |

| Plage d'IP libre | 10.61.16.79 - 10.61.16.253 |

| Informations supplémentaires | |

| Serveur DNS | 10.61.16.1 (le routeur qui forward sur le serveur DNS du Cri) |

| Masque de sous réseau | 255.255.255.0 |

| Passerelle | 10.61.16.254 |

Pour information, les places d'ip publiques du CRI sont les suivantes :

147.94.18.0/23 147.94.24.0/22 147.94.32.0/21 2001:660:5404::/48

Cela peut être utile pour faire du whitelisting

Préambule sur les branchements

Odin dispose de deux prises ethernet sur la carte mère, seulement une prise sera configurée et reliée au switch, de manière à distribuer les ip aux utilisateurs.

Actuellement, les branchements sont les suivants :

- Les serveurs (et leurs prises de management), les prises du local sont branchées sur le switch

- La routeur est branché sur le switch et distribue les IP (via DHCP) à tout ce qui est branché sur le switch

- La prise murale du CRI est branchée sur le switch, elle fait le lien avec le VLAN associatif (réseau virtuel configuré sur les switchs)

En bref, il convient de tout brancher sur le switch Ratatosk pour assurer le fonctionnement de notre réseau, peut importe où les prises sont branchées.

Préambule sur la machine physique

Odin et Bor doivent être installés avant de procéder à l'installation réseau. Pour cela je vous invite à lire leurs pages avant tout chose.

La configuration du serveur DHCP/DNS primaire (Odin)

Gestion des interface physiques

On commence par configurer le fichier des interfaces réseau comme suit (pour les détails de l'utilité de chaque élément lire la doc) : (se mettre en sudo est nécéssaire pour éditer ces fichiers)

| Chemin du fichier | Lien |

|---|---|

| /etc/network/interfaces | Téléchargement |

Serveur DHCP

Le serveur DHCP va s'occuper de distribuer les IP aux machines de notre réseau. Il faut d’abord s’assurer que le serveur en question est installé :

$> sudo apt-get install isc-dhcp-server

Toute la configuration du serveur dhcp se trouve dans /etc/dhcp. On édite ensuite donc les fichiers suivants :

| Chemin du fichier | Lien |

|---|---|

| /etc/dhcp/dhcp-failover.conf | Téléchargement |

| /etc/dhcp/dhcpd.conf | Téléchargement |

| /etc/dhcp/dhcp-group.conf | Téléchargement |

Il faut aussi penser à lier le serveur Dhcp à l'interface physique en éditant le fichier suivant :

Serveur DNS

Le serveur DNS va permettre de résoudre les noms de domaine. Pour cela on utilise bind9, il faut l'installer :

$> sudo apt-get install bind9

Il faut ensuite configurer 5 fichiers :

| Chemin du fichier | Lien |

|---|---|

| /etc/bind/named.conf | Téléchargement |

| /etc/bind/named.conf.local | Téléchargement |

| /var/cache/bind/db.ginfo | Téléchargement |

| /var/cache/bind/db.ginfo.inv | Téléchargement |

| /etc/bind/named.conf.options | Téléchargement |

Serveur Mail

Odin et Bor sont les deux seules machines à pouvoir accéder au serveur de mail de l'école. Ainsi pour pouvoir envoyer des mails depuis le réseau il faut passer par une de ces deux machines.

On installe alors un serveur smtp sur Odin : postfix.

$> sudo apt-get install postfix

Lors de l'invite de commande, sélectionner le mode de fonctionnement en serveur satellite, et indiquer que l'adresse de forward est smtp.centrale-marseille.fr.

Le reste de la configuration se fait en éditant le fichier /etc/postfix/main.cf. Il faut modifier les deux lignes suivantes :

mynetworks = 127.0.0.0/8 10.61.16.0/24 inet_interfaces = all

Pour terminer, et tout devrait fonctionner :

$> sudo reboot

La configuration du serveur DHCP/DNS secondaire (Meili)

On assure une redondance des serveurs DNS et DHCP sur Meili, comme ça ils prendront le relais sur Odin crash pour n'importe quelle raison.

Configuration du serveur DNS

Il faut installer bind sur la machine. Une fois que cela est fait, il faut placer les fichiers suivants :

| Chemin du fichier | Lien |

|---|---|

| /etc/bind/named.conf | Téléchargement |

| /etc/bind/named.conf.local | Téléchargement |

| /etc/bind/named.conf.options | Téléchargement |

Configuration du réseau

On commence par configurer l'accès du LXC au réseau :

- /etc/network/interfaces

# This file describes the network interfaces available on your system # and how to activate them. For more information, see interfaces(5). source /etc/network/interfaces.d/* # The loopback network interface auto lo iface lo inet loopback auto enp5s0 iface enp5s0 inet static address 10.61.16.2 netmask 255.255.255.0 dns-nameservers 10.61.16.2 10.61.16.1 gateway 10.61.16.254

Configuration du serveur DHCP secondaire

Il faut modifier la configuration du failover pour préciser que ce serveur DHCP est le secondaire :

| Chemin du fichier | Lien |

|---|---|

| /etc/dhcp/dhcp-failover.conf | Téléchargement |

| /etc/dhcp/dhcpd.conf | Téléchargement |

| /etc/dhcp/dhcp-group.conf | Téléchargement |

On va maintenant configurer la synchronisation des fichiers de conf. De sorte que si l'on modifie la configuration du serveur DHCP sur le premier serveur, cette configuration se répercute 15 jours (en cas d'erreur) plus tard sur le second serveur. On fera cela avec rsync, un utilitaire bien pratique pour synchroniser des fichiers

$> sudo apt-get install rsync

On installe notre clé en root sur Odin

$> sudo su $> ssh-keygen #(si pas fait auparavant) $> cat ~/.ssh/id_rsa.pub | ssh ginfo@10.61.16.1 "mkdir -p ~/.ssh && cat >> ~/.ssh/authorized_keys"

On créer maintenant le fichier de configuration :

- /var/cache/synchro/synchro.sh

#! /bin/bash rsync -v -e ssh ginfo@10.61.16.1:/etc/dhcp/dhcp-group.conf /etc/dhcp/ service isc-dhcp-server restart

$> chmod 755 /var/cache/synchro/synchro.sh

Puis on rajoute la ligne suivante à /etc/crontab pour synchroniser les fichiers tous les 15 jours à minuit :

0 0 */15 * * root /var/cache/synchro/synchro.sh >/dev/null 2>&1